sunset: midnight Writeup

Difficulty: IntermediateImportant!: Before auditing this machine make sure you add the host “sunset-midnight” to your /etc/hosts file, otherwise it may not work as expected.It is recommended to run this machine in Virtualbox.This works better with ViritualBox rather than VMware

环境搭建导入到VirtualBox到中,切换仅主机模式,Vmware的kaili主机桥接到virtualbox网卡。

使用arp-acan -l发现主机,排除1和29,剩下一个10就是靶机IP了,也可以通过MAC地址确定。并把192.168.1.10 sunset-midnight写到/etc/hosts中

靶机扫描命令:nmap -A -T4 -p- -v 192.168.1.11靶机开放端口:22,80,33 ...

Funboc:1 Writeup

Boot2Root ! This is a reallife szenario, but easy going. You have to enumerate and understand the szenario to get the root-flag in round about 20min.This VM is created/tested with Virtualbox. Maybe it works with vmware.If you need hints, call me on twitter: @0815R2d2Have fun…This works better with VirtualBox rather than VMware

环境搭建导入到VirtualBox到中,切换仅主机模式,Vmware的kaili主机桥接到virtualbox网卡。使用arp-acan -l发现主机,排除1和29,剩下一个11就是靶机IP了,也可以通过MAC地址确定。

信息收集命令:nmap -A -T4 -p- -v 192.168.1.11靶机开放端口:21,22,80 ...

信息安全不需要视力

Difficulty: IntermediateImportant!: Before auditing this machine make sure you add the host “sunset-midnight” to your /etc/hosts file, otherwise it may not work as expected.It is recommended to run this machine in Virtualbox.This works better with ViritualBox rather than VMware

环境部署现在进行后导入到VMware中,因为网站提示DHCP service: Enabled,所以切换到仅主机模式,kali也设置仅主机模式。使用nmap发现主机时未发现靶机,重启里和靶机和kali还是没有找到IP,后来看了描述说建议在Virtualbox中运行此计算机。,那我下个Virtualbox呗。下载好导入后改成桥接kali还是扫描还是没发现靶机,后来了解到VMware中的虚拟机不能和Virtualbox ...

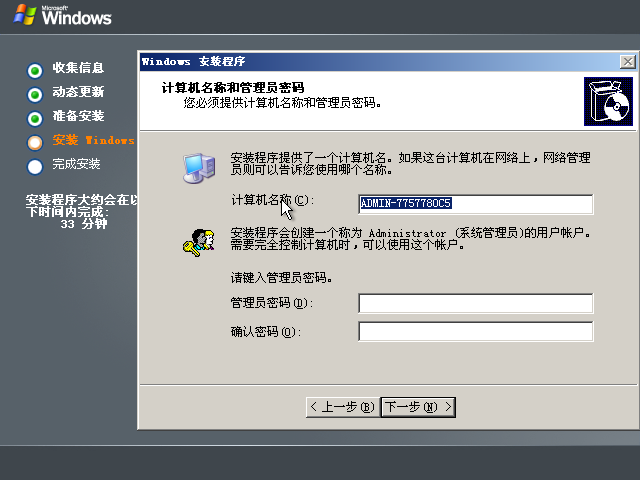

各种激活序列号

自己在找激活码的时候找的特别痛苦,现在写个笔记比较避免下次使用重找。

操作系统cn_win_srv_2003_r2_enterprise_x64_with_sp2_vl_cd1:RYCR6-T7Y6M-2TVHK-C2YW3-7TYQ8

cn_win_srv_2003_r2_enterprise_with_sp2_vl_cd1:DGT8M-XVFW2-BDMQB-7YDX3-M374W

应用程序VMware16激活密钥:ZF3R0-FHED2-M80TY-8QYGC-NPKYF

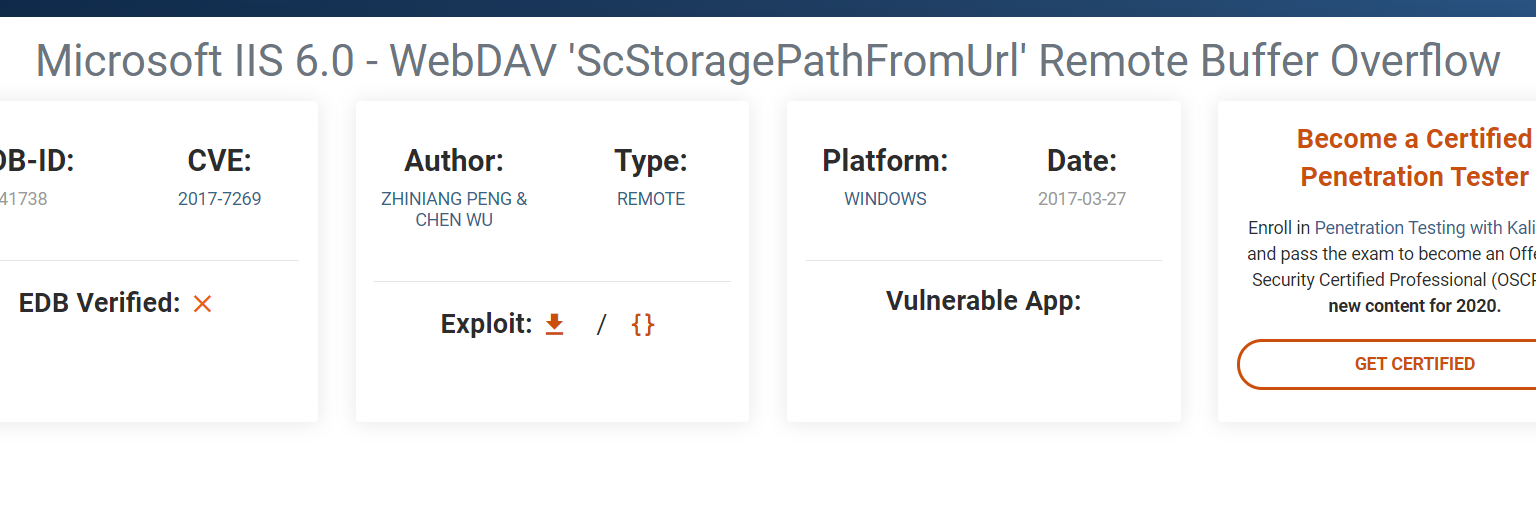

Webdav 2017-7269漏洞复现

Webdav漏洞已经是2017年的老漏洞了,但有些坑我还是踩了,所以写一篇文章吧!

测试环境攻击机:Distributor ID: KaliDescription: Kali GNU/Linux RollingRelease: 2020.2Codename: kali-rollingIP: 10.0.0.128

靶机:

Computer : ADMIN-9AB4DA91COS : Windows .NET Server (5.2 Build 3790, Service Pack 2).Architecture : x86System Language : zh_CNDomain : WORKGROUPLogged On Users : 3Meterpreter : x86/windows

环境部署靶机版本必须是R2的版本,我就因为版本不符合折腾了半天;然后装了X64的R2版本,一直缺少dll文件,后来改用X86的版本才复现成功!安装好IIS在”Web服务扩展”里开启”WebDAV”即可

攻击脚 ...

Source writeup

信息收集找到IP后直接上nmap -A -p- -T 4 192.168.1.134

发现一个22,10000端口开放;10000端口是http协议,打开看看是什么东西。

提示我们需要使用https协议访问 https://source:10000/编辑本地hosts来实现域名访问,Windows需要去掉只读属性Windows:D:\Program Files\cmder\vendor\git-for-windows\etcLinux:/etc/hosts

漏洞发现打开https://source:10000/ 发现是webmin,Google搜索webmin是什么总计下来就是一句话,以web的方式管理服务器。10000是webmin的特定端口msfconsole中搜索webmin,发现webmin的一个后门:exploit/linux/http/webmin_backdoor使用use exploit/linux/http/webmin_backdoor模块show options查看需要配置的选项,如下 ...

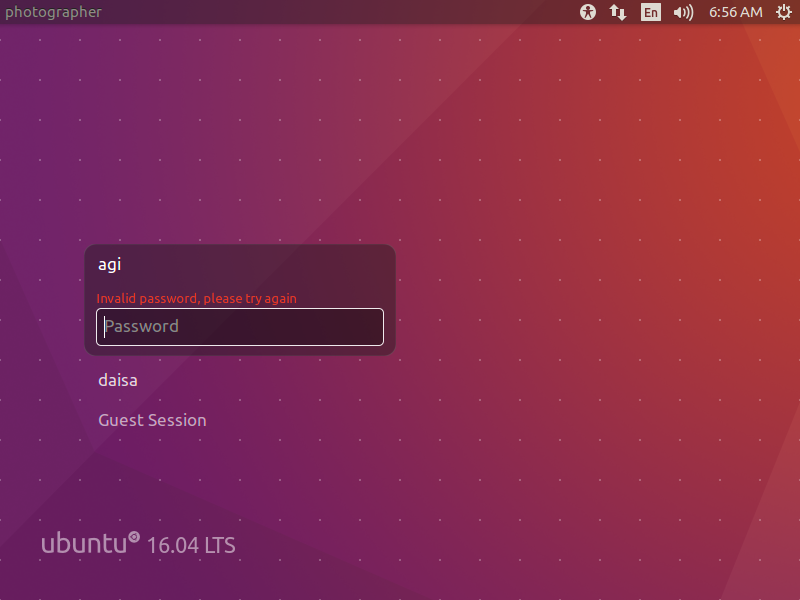

Photographer writeup

提示:This machine was developed to prepare for OSCP. It is boot2root, tested on VirtualBox (but works on VMWare) and has two flags: user.txt and proof.txt.

测试环境靶机IP:未知MAC:00:0C:29:A4:BA:BAkaliIP:192.168.1.131MAC:00:0C:29:E2:0D:83

信息收集VMware打开时仅主机模式,把kali设置成仅主机后重新请求DHCP(命令:dhclient)。获取到IP后使用nmap扫描当前网段,根据MAC获取靶机IP。

1234567891011121314root@kali:~/桌面# nmap -sP 192.168.1.1/24Starting Nmap 7.80 ( https://nmap.org ) at 2020-08-08 11:02 CSTNmap scan report for 192.168.1.1Host is up (0.00092s latency).MAC ...

python进制转换

表示方法二进制:0b开头八进制:0o开头十进制:无前缀十六进制:0x开头

十进制转十进制转二进制:bin(3) => ‘0b11’十进制转八进制:oct(9) => ‘0o11’十进制转十六进制:hex(11) => ‘0xb’

转十进制二进制转十进制:0b11 => 3八进制转十进制:0o11 => 9十六进制转十进制:0xb => 11

目录穿越漏洞复现

目录穿越目录穿越(Directory Traversal)攻击是黑客能够在Web应用程序所在的根目录以外的文件夹上,任意的存取被限制的文件夹,执行命令或查找数据。目录穿越攻击,也与人称为Path Traversal攻击。

漏洞危害攻击者可以使用目录穿越攻击来查找,执行或存取Web应用程序所在的根目录以外的文件夹。如果目录穿越攻击成功,黑客就可以执行破坏性的命令来攻击网站。

简单的目录穿越12345<?phpif(isset($_GET['file'])){//判断我们传入的变量是否可控 echo readfile("file/" . $_GET['file']);//读取我们file文件夹下的文件并输出}?>

漏洞复现源码中接收一个file参数,然后拼接到file后读取内容并输出,理论上只能读取file文件夹下的文件,当前我们加上../就能范围file文件夹的上级目录,../能叠加,直到返回到根目录。我们在C盘根目录创建hello.txt文件,使用目录穿越来读取里面的 ...

MySQL数据库提权

Udf提权什么是Udf提权?UDF是mysql的一个拓展接口,UDF(Userdefined function)可翻译为用户自定义函数,这个是用来拓展Mysql的技术手段。提权顾名思义就是提示权限,但这里的提权是指自己通过特殊手段给自己提权,达到入侵目的。那么Udf提权就是利用mysql的Udf来提升自己的权限,实际是用mysql的功能来进行shell,就像phpshell一样,这里我们可以理解为udfshel。参考文章:https://www.cnblogs.com/sijidou/p/10522972.html

检查环境使用Udf提权,mysql用户必须具有读取和写入权限,使用命令:select user,insert_priv,delete_priv from mysql.user where user='root';查看账户是否具有权限。因为udf有32位和64位得,所以得确定目标数据库版本(这里是数据库版本,不是操作系统版本)是64位还是32位,使用命令:show variables like 'version%';和select @@vers ...